Corespondență de la München: Cine sunt „prădătorii alfa” ai internetului și cum ne vânează hackerii pe telefoanele personale

Google a lansat zilele trecute, chiar înainte de startul Conferinței de Securitate de la München, un raport care arată că industria globală de apărare și lanțurile sale de aprovizionare se confruntă cu un „val neîncetat” de atacuri cibernetice.

Aceste operațiuni, orchestrate în mare parte de grupări susținute de state precum Rusia, China, Coreea de Nord și Iran, nu mai vizează doar serverele centrale ale companiilor, ci se concentrează acum direct asupra angajaților și a vieții lor private, rezumă jurnaliștii de la The Guardian.

Expertiza analiștilor de la Google indică o schimbare de abordare în spionajul cibernetic. Dacă în trecut atacurile vizau infrastructura IT corporativă, astăzi hackerii preferă o abordare mult mai personalizată. Strategia „direct-to-individual” vizează sistemele personale ale angajaților precum telefoanele sau laptopurile de acasă, care sunt mult mai greu de monitorizat de către echipele de securitate ale companiilor, fiind în afara rețelei protejate de la birou.

Iar ofensiva asta nu se mai limitează doar la marii contractori militari. Raportul subliniază că țintele s-au extins către întreaga bază industrială din SUA și Europa. De la companii din domeniul aerospațial german până la producători auto britanici sau companii care fabrică componente aparent banale, precum rulmenți.

Mai exact, orice entitate care face parte din ecosistemul tehnologic sau industrial poate deveni o poartă de intrare pentru actori statali.

Metodele folosite de Rusia în contextul războiului din Ucraina oferă o imagine clară a complexității amenințării. Hackerii ruși au reușit să compromită conturile de Signal și Telegram ale personalului militar ucrainean, dar și ale jurnaliștilor, prin exploatarea unor vulnerabilități specifice.

Mai mult, aceștia au recurs la clonarea site-urilor web ale sutelor de contractori de apărare din întreaga lume, din Franța și Germania până în Coreea de Sud, pentru a induce în eroare și a fura date critice.

Un aspect deosebit de cinic este vizarea directă a unităților de drone de pe linia frontului. Hackerii s-au dat drept instructori sau constructori de drone pentru a intercepta comunicații și date tactice.

Dr. Ilona Khmeleva, secretara Consiliului de Securitate Economică al Ucrainei, a explicat pentru The Guardian faptul că atacurile sunt adesea rezultatul unei monitorizări prealabile care durează săptămâni întregi, demonstrând o răbdare și o precizie chirurgicală.

În paralel, Coreea de Nord și-a rafinat capacitatea de a se infiltra prin procesele de recrutare. Folosind Inteligența Artificială pentru a crea profiluri psihologice și profesionale extrem de credibile, agenții nord-coreeni s-au dat drept recrutori pentru a păcăli specialiștii din domeniul apărării.

Șocant este faptul că peste 100 de companii americane au angajat, fără să știe, „lucrători IT la distanță” care erau, în realitate, agenți ai Phenianului trimiși să colecteze salarii și să fure criptomonede pentru a finanța regimul dictatorial.

Iranul utilizează tactici similare, dar concentrate pe crearea de portaluri de joburi fictive. Aceste site-uri „fantomă” promit cariere în companii de drone sau aviație, însă singurul lor scop este obținerea datelor de autentificare (adică user și parolă) ale specialiștilor. Odată obținute aceste credențiale, hackerii pot pătrunde în rețelele reale ale companiilor unde victimele sunt angajate în mod curent.

The Guardian mai notează că gruparea APT5, legată de interesele Chinei, a dus personalizarea la un nivel de-a dreptul intruziv. Aceștia trimit mesaje adaptate geografic și social. Concret, părinții primesc e-mailuri false de la organizații școlare sau de tineret, în timp ce alți angajați sunt invitați la conferințe de securitate fictive sau cursuri de prim ajutor.

Ei bine, raportul Google sugerează că prin exploatarea contextului personal, hackerii reușesc să treacă de vigilența obișnuită a unui profesionist în securitate.

Iar statistica oferită de Ucraina este un indicator de avertizare pentru restul Europei: o creștere de 37% a incidentelor cibernetice într-un singur an.

Secretara Consiliului de Securitate Economică al Ucrainei mai avertizează că, pe măsură ce tehnologiile occidentale sunt integrate în proiecte comune de apărare, orice consultant, inginer sau furnizor străin devine o țintă.

Securitatea cibernetică a încetat să mai fie o problemă națională, devenind una transnațională, unde o breșă într-o companie mică din Europa de Est poate compromite un proiect major la nivelul NATO.

Amenințarea este, deci, omniprezentă și se bazează pe exploatarea emoțiilor umane (adică nevoia de un job mai bun, grija pentru copii sau dorința de instruire în diferite contexte).

Și într-o lume atât de interconectată ca cea de azi, telefonul sau laptopul personal al unui inginer care lucrează la un nou tip de aliaj sau la un software de navigație este noul front de luptă. Prin urmare, linia dintre viața privată și securitatea națională s-a evaporat complet, ține să avertizeze Google.

Ce trebuie noi să reținem e că impactul acestor campanii depășește sfera furtului de proprietate intelectuală. De ce? Păi prin obținerea accesului la comunicațiile personale, statele agresoare pot exercita șantaj, pot manipula fluxul de informații sau pot sabota procesele de producție în momente critice.

Așa arată practic războiul hibrid silențios, unde e-mailurile de tip phishing și site-urile de recrutare false s-au transformat în arme.

Ce trebuie să facă România?

Păi, în primul rând, pentru a se apăra, companiile de stat sau private românești din domeniul apărării trebuie să adopte o cultură a securității „ZERO ÎNCREDERE”, plecând de la premisa că orice dispozitiv personal este potențial compromis.

Mai mult, e esențială implementarea autentificării multifactoriale (MFA) hardware (precum cheile de securitate). De ce? Păi măsura asta reprezintă, în prezent, standardul de aur în securitatea cibernetică, fiind singura metodă care poate bloca eficient atacurile de tip phishing descrise în raportul Google.

Spre deosebire de codurile primite prin SMS sau aplicații (care pot fi interceptate sau introduse de utilizator pe site-uri false), o cheie de securitate hardware necesită prezența fizică a obiectului și o acțiune directă din partea posesorului.

Având în vedere că raportul menționează țintirea angajaților pe dispozitivele personale, o cheie hardware protejează contul de muncă chiar dacă laptopul de acasă al angajatului este infectat cu un virus care înregistrează tastele (keylogger). Hackerul poate afla parola, dar fără atingerea fizică a cheii USB aflate în posesia angajatului, nu poate intra în sistem.

Fiecare angajat ar trebui să aibă o a doua cheie de rezervă păstrată într-un loc sigur (seif) sau un protocol strict de recuperare a contului prin departamentul IT, pentru a evita blocarea în cazul pierderii dispozitivului principal.

Am consultat un specialist în securitate cibernetică și mi-a spus acesta că o altă soluție, complementară autentificării multifactoriale bazate pe hardware, ar fi monitorizarea activă a activităților suspecte pe rețelele de recrutare și educarea angajaților pentru a identifica tacticile de război hibrid.

Și dacă vrem să ne protejăm companiile din domeniul apărării și securitatea, ar trebui să se creeze o colaborare strânsă între serviciile de informații și sectorul apărării și să se facă investiții în tehnologii de detecție bazate pe AI și protocoale stricte de verificare a identității lucrătorilor remote.

Toate astea sunt măsuri vitale pentru a proteja industria națională de apărare și reziliența infrastructurii critice în fața atacurilor cibernetice.

37 dintr-o lovitură

În timp ce raportul Google se concentrează pe sectorul apărării și angajații acestuia, un raportul publicat de cercetătorii de la Palo Alto Networks pe 5 februarie și intitulat „The Shadow Campaigns” analizează o grupare asiatică (TGR-STA-1030) specializată în atacurile cibernetice care a reușit o performanță alarmantă: compromiterea a 37 de țări într-un singur an.

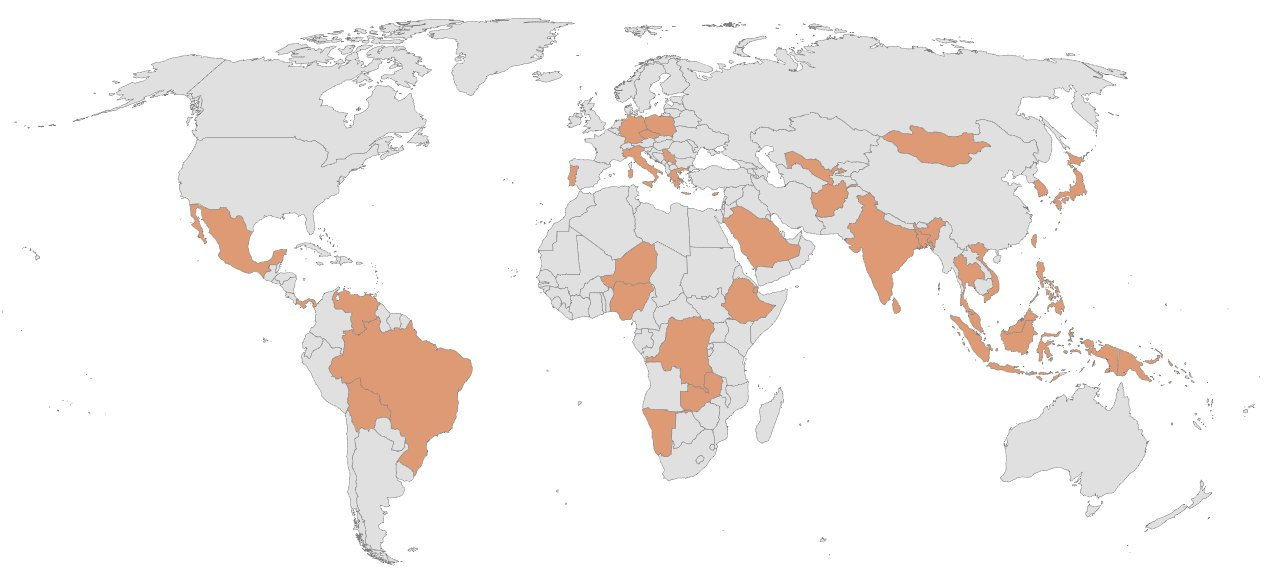

Raportul dezvăluie că gruparea de hackeri a vizat ministere de finanțe, ministere ale afacerilor externe și instituții care au legătură cu infrastructura critică din 37 de țări.

Spre deosebire de atacurile obișnuite, acești hackeri nu caută vreun câștig financiar imediat, ci vor să aibă acces pe termen lung la informații diplomatice și economice strategice, monitorizând evenimente precum negocieri comerciale sau acorduri privind resursele naturale.

O caracteristică definitorie a acestor campanii este utilizarea unor metode de phishing extrem de bine camuflate. Hackerii trimit mesaje care par a fi comunicări oficiale despre „reorganizări ministeriale”, folosind link-uri către fișiere malițioase găzduite pe platforme legitime pentru a evita detectarea.

Din punct de vedere tehnic, gruparea nu folosește întotdeauna tehnologii sofisticate sau vulnerabilități necunoscute, ci preferă să exploateze slăbiciuni software vechi, care au rămas neactualizate în sistemele guvernamentale.

Această strategie le permite să rămână sub radar, căci multe echipe de securitate ale instituțiilor publice se concentrează pe amenințările noi, ignorând portițele lăsate deschise de programele învechite.

Raportul cercetătorilor de la Palo Alto Networks mai avertizează că spionajul cibernetic a devenit un instrument de modelare a realității geopolitice.

Un detaliu important scos la iveală de raport este utilizarea unei tehnici numite „mocking” (imitare) pentru a păcăli analiștii de securitate. Hackerii din gruparea TGR-STA-1030 nu doar că folosesc infrastructură legitimă, dar își configurează serverele de comandă și control astfel încât, dacă sunt scanate de cercetători, acestea să returneze pagini de eroare standard (precum cele de la Microsoft sau Google) sau să mimeze site-uri inofensive.

Cum funcționează operațiunea? Păi hackerii mizează pe faptul că un specialist IT, oricât de bine este pregătit, se confruntă zilnic cu multe alerte și mesaje de sistem. Iar atunci când acesta investighează o conexiune suspectă și se lovește de o pagină de eroare 404, creierul său tinde să clasifice verificarea ca fiind ceva bnal, adică un link vechi sau un serviciu care nu mai există.

Aici arta dezvoltată de acești hackeri. Ei transformă o eroare banală într-un zid de apărare invizibil și în loc să încerce să blocheze accesul specialistului IT, fapt care ar trezi imediat suspiciuni, ei îi oferă exact ceea ce se așteaptă să vadă într-o zi obișnuită de muncă, adică nimic interesant. Ăsta e camuflajul perfect, căci nimeni nu stă să cerceteze mai departe când mai are alerte de soluționat. Iar asta permite atacatorilor cibernetici să continue nestingheriți în spatele acelei pagini de eroare false.

Aaceastă capacitate de a „părea altceva” chiar și atunci când sunt analizați le permite acestor hackeri să își mențină campaniile active timp de luni sau chiar ani de zile, fără ca victimele să realizeze că datele lor sunt scurse în timp real către servere din Asia.

Mai mult, raportul evidențiază o eficiență logistică aproape industrială, căci atacatorii folosesc instrumente automate pentru a „curăța” sistemele compromise de urmele altor grupări de hackeri, dorind să aibă exclusivitate. Această mentalitate de „prădător alfa” în spațiul cibernetic arată că nu vorbim doar de simpli amatori, ci de o organizație militarizată care își protejează dur accesul la informație.

Iar pentru statele vizate, acest lucru înseamnă că o simplă curățare a sistemului ar putea să nu fie suficientă, pentru că această grupare de hackeri este capabilă să re-infecteze rețeaua prin uși din spate, acele așa-numite backdoors digitale, încât devin parte integrantă din procesele normale de sistem.